為什么Windows安全掃描不能保護你的工作站

你認為對企業桌面狀態進行Windows安全掃描真的能獲得精確的結果嗎?最好再想想。實際上,我遇到過的每一個所謂的“安全”“牢固”的桌面都有不計其數的安全漏洞——很多被當成免費又簡單的入侵工具。

你認為對企業桌面狀態進行Windows安全掃描真的能獲得精確的結果嗎?最好再想想。實際上,我遇到過的每一個所謂的“安全”“牢固”的桌面都有不計其數的安全漏洞——很多被當成免費又簡單的入侵工具。我沒在試圖去找這些漏洞,因為我有一些神奇的Windows安全規則。很多企業只是不知道使用好用的工具或者不知道該監視哪。

2013年Trustwave全球安全報告顯示,61%的客戶端攻擊的目標是Adobe Reader用戶。并且第三方補丁常被忽略。Ponemon Institute2013年的端點狀態研究表明,缺乏強制性、集中的云安全策略是將非結構化的機密信息推向安全風險的罪魁禍首——有些是近年來一直存在的問題。

即使是全盤加密——常年來慣用的技術——也沒充分發揮作用。我敢說當今的很多企業中,進行一次簡單的桌面漏洞掃描幾乎是100%不會發現這些漏洞的。很多人依賴微軟安全掃描來確定桌面風險級別。

針對那些依賴傳統的安全掃描的用戶,我有以下幾點要說:

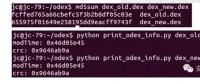

1. Windows安全掃描通常是隨不能深入到系統內部的免費工具執行的。很多人運行掃描,但對掃描結果不了解。也許更糟糕的是,掃描通常給出結果之后就不見了蹤影。沒有真正的跟進。

2. 掃描通常不會打印出適當的圖片,特別是沒有管理員級別的身份驗證的情況。找到丟失的補丁和脆弱的設置很棒,但是,如果在沒有登錄網絡的情況下,掃描不到桌面漏洞,并不意味著漏洞不存在。在易受攻擊的Windows登錄提示背后應該暗藏著危險。

3. 密碼強弱經常被忽略,較弱的密碼是每年調查報告中記錄的最大弱點之一。即使執行了密碼檢查,也不會發現所有的較弱密碼,尤其是當執行有限度的語法檢查時。

4. IT管理員們還應該關心掃描不能涉及到的地方,比如Wi-Fi、個人屏幕和電腦鎖。比如用戶正在更新或者使用的惡意軟件不能確定它的配置是百分百合理的。

Trustwave的研究發現,從最初的安全漏洞與實際檢測的平均是210天。換句話說,有六個月的時間可以阻止攻擊發生。Ponemon研究還發現對網絡安全的自信正在降低:將近46%的反饋者不相信現在的桌面會比一年前更安全。

因為受攻擊的因素比較多,并沒有一個簡單的補丁能夠保證Windows安全。你可以做些事情:了解常見的漏洞,注重控制和可見度,使用高級權限運行微軟安全掃描,進行人工分析,使用高端Windows安全檢測和監控工具。

雖然不能找到和修復所有的桌面安全漏洞,但是你可以找到大部分的漏洞。改變自己的方式,提升自己的漏洞管理水平。

2013年Trustwave全球安全報告顯示,61%的客戶端攻擊的目標是Adobe Reader用戶。并且第三方補丁常被忽略。Ponemon Institute2013年的端點狀態研究表明,缺乏強制性、集中的云安全策略是將非結構化的機密信息推向安全風險的罪魁禍首——有些是近年來一直存在的問題。

即使是全盤加密——常年來慣用的技術——也沒充分發揮作用。我敢說當今的很多企業中,進行一次簡單的桌面漏洞掃描幾乎是100%不會發現這些漏洞的。很多人依賴微軟安全掃描來確定桌面風險級別。

針對那些依賴傳統的安全掃描的用戶,我有以下幾點要說:

1. Windows安全掃描通常是隨不能深入到系統內部的免費工具執行的。很多人運行掃描,但對掃描結果不了解。也許更糟糕的是,掃描通常給出結果之后就不見了蹤影。沒有真正的跟進。

2. 掃描通常不會打印出適當的圖片,特別是沒有管理員級別的身份驗證的情況。找到丟失的補丁和脆弱的設置很棒,但是,如果在沒有登錄網絡的情況下,掃描不到桌面漏洞,并不意味著漏洞不存在。在易受攻擊的Windows登錄提示背后應該暗藏著危險。

3. 密碼強弱經常被忽略,較弱的密碼是每年調查報告中記錄的最大弱點之一。即使執行了密碼檢查,也不會發現所有的較弱密碼,尤其是當執行有限度的語法檢查時。

4. IT管理員們還應該關心掃描不能涉及到的地方,比如Wi-Fi、個人屏幕和電腦鎖。比如用戶正在更新或者使用的惡意軟件不能確定它的配置是百分百合理的。

Trustwave的研究發現,從最初的安全漏洞與實際檢測的平均是210天。換句話說,有六個月的時間可以阻止攻擊發生。Ponemon研究還發現對網絡安全的自信正在降低:將近46%的反饋者不相信現在的桌面會比一年前更安全。

因為受攻擊的因素比較多,并沒有一個簡單的補丁能夠保證Windows安全。你可以做些事情:了解常見的漏洞,注重控制和可見度,使用高級權限運行微軟安全掃描,進行人工分析,使用高端Windows安全檢測和監控工具。

雖然不能找到和修復所有的桌面安全漏洞,但是你可以找到大部分的漏洞。改變自己的方式,提升自己的漏洞管理水平。

責任編輯:和碩涵

免責聲明:本文僅代表作者個人觀點,與本站無關。其原創性以及文中陳述文字和內容未經本站證實,對本文以及其中全部或者部分內容、文字的真實性、完整性、及時性本站不作任何保證或承諾,請讀者僅作參考,并請自行核實相關內容。

我要收藏

個贊

-

發電電力輔助服務營銷決策模型

2019-06-24電力輔助服務營銷 -

繞過安卓SSL驗證證書的四種方式

-

網絡何以可能

2017-02-24網絡