電力行業工控系統信息安全態勢分析

工控系統信息安全與傳統的網絡信息安全不同,它通常關注更多的是物理安全與功能安全,而且系統的安全運行由相關的生產部門負責,信息部門僅處于從屬的地位。在兩化融合的深度融合以及潛在網絡戰威脅的影響之下,工控系統也將從傳統的物理安全、功能安全轉變為傳統的網絡信息安全;這種轉變將在國家政策的推動下對傳統的工控企業產生較大的影響。確保國計民生相關的工控系統信息安全已經被提升到了國家安全戰略的高度,再加上工控系統跨行業應用的一個特殊性;使得安全保障體系的建立必須在國家、行業等監管部門、工控系統的企業、工控系統的供應商、信息安全廠商等多方面的協同努力下才能夠實現。

從全球范圍來看,工控信息安全不容樂觀,從最近工控系統網絡應急相應小組(ICS-CERT)公布的惡意攻擊報告來看,在2014年-2016年期間都呈現出較高的增長趨勢。其中,最嚴重的一起是針對2015年12月烏克蘭電力公司設備遭到黑客攻擊,并導致大規模停電事件,已引起公眾極大的恐慌。

ESET公司發表文章稱,烏克蘭境內的多家配電公司設備中監測到的KillDisk,由此懷疑使用了BlackEnergy后門,攻擊者能夠利用它來遠程訪問并控制電力控制系統。

本次攻擊主要采用社會工程學的方式針對烏克蘭電力部門工作人員,以釣魚郵件方式,附帶木馬XLS文件,誘惑用戶打開這個文件,從而運行木馬,安裝SSH后門。攻擊者可以針對目標下發工業控制指令,運行killdisk組件進行系統自毀,導致電網失效并延長系統恢復時間。本次攻擊過程的時間周期不長,但明顯符合當下APT攻擊的行為方式,與幾年前的伊朗核電站“震網”病毒事件有著驚人的相似度。

從烏克蘭事件不難看出,對于電力系統的攻擊導致的斷電的情況已經真實發生。從實際攻擊的手法來看,無論對于電網的控制系統還是電廠的控制系統都是存在一定風險的。

如今我國正加速成為工業強國的同時,如何解決由于長期進口工控系統和工控設備所隱藏的信息安全隱患問題呢?我們只有將工控信息安全貫穿到“中國版工業4.0規劃”的發展之中。

一、電力系統介紹

整個電力系統是由發電、輸電、變電、配電和用電組成。其中發電企業是整個電力系統中起始環節,是整個能源閉環系統中最主要的生產環節。我國發電企業通常情況下,主要的發電形式為火力發電、水力發電、風力發電、光伏發電和核能發電。其中火力發電占據整個發電企業發電量的比重最高。整個發電控制系統多是以DCS系統為核心,其他則以PLC作為輔機控制,形成對發電機組的工作任務下達和停機等控制,同時通過DCS與PLC反饋的數據了解發電機組整體運行狀況。通過儀器儀表安全系統,如:繼電保護、故障錄波等實現對機制安全運行的監控。

發電廠控制系統主要是由控制中心(操作員站和工程師站組成)、DPU、繼電保護、故障錄波、AGC和AVC等組成,其中DCS對主控發電機組的運行進行監控,PLC作為輔機系統主要控制下面組件,輔機系統主要完成如:除塵、脫硫脫硝等工作。電網的調度主站監控發電機組對電網下達的生產任務的執行情況,為了便于電廠發電與電網的有效階段,通過部署在電網與電廠之間的關口電表實現對電量信息的統計和核算。

二、安全現狀與分析

技術方面:

發電企業對于電力二次系統的安全防護要求的執行,普遍集中在專用裝置的部署上,在邊界的入侵檢測等技術手段上普遍存在不足。

對于發生的安全事件,往往缺乏相關的審計手段,無法在事件發生后對事件進行及時追溯;往往在事件發生后,無法找到根本原因,最終無法對事件進行后果的分析。

工程師站和操作員站的權限沒有相關的管理,普遍存在弱口令等配置脆弱性等問題。對于外部的介質連接等盡管已經從管理角度制定了相關要求,但因缺乏相關的安全技術手段,無法進行有效監控,造成對介質傳遞的信息無法管理,造成很多的惡意軟件直接進入系統中,對系統產生影響。

缺乏真正意義上的安全域的劃分,控制系統內不同區域之間的安全防御沒有建立起來,造成某一子系統一旦遭受到攻擊很快就會擴散到整個系統中。

相關設備通信缺乏有效的安全認證機制。

管理方面:

在生產控制系統中對信息安全的關注度不高,在遇到安全事件時,無法進行有效的判斷和及時有效的處理。

在生產控制系統中缺乏有效的信息安全應急響應預案。

生產控制系統中的技術人員信息安全意識淡薄。

人員身份與相應的權限沒有建立明確的映射關系,只是基于控制系統進行權限劃分,沒有定位到具體人和設備。

安全管理制度中對于信息安全相關的制度和管理章程不完善,人員入崗沒有進行相關的信息安全培訓。

發電廠一般都是24小時不間斷的狀態下運行,人員的輪班一般是有相關的管理制度的,但是在相關人員的權限交接和控制方面普遍沒有基于信息安全考慮,人員管理上存在一定的漏洞。

綜上所述,在當前國內工控安全領域的總體發展態勢以及發電、電網等幾個典型行業的工控系統的安全現狀、存在的問題及安全需求的基礎上,提出了工控安全廠商的對外戰略合作建議以及針對典型工控行業的安全服務推廣策略。工業系統的信息安全,需要的是規章制度、物理接觸、網絡隔離過濾、主機防護、應用授權和數據保障的全方位考量。

因此,從目前工業控制系統發展趨勢來看,工控系統信息安全技術的主要著重點在于將整體工業控制系統進行區域劃分,并在連接各個區域的通信管道上,構建起網絡隔離過濾和監控體系。當前,國家政策鼓勵并著力發展“中國版工業4.0”,在這樣的利好環境中,將工控信息安全同步貫穿工業控制系統自主創新的發展,才能形成一張自主可控,堅不可摧的“工業安全網”,未來中國工業不僅要更智能,也應該更安全的去發展。

責任編輯:電改觀察員

-

發電電力輔助服務營銷決策模型

2019-06-24電力輔助服務營銷 -

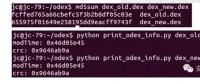

繞過安卓SSL驗證證書的四種方式

-

網絡何以可能

2017-02-24網絡