Android重大漏洞!3秒格式化手機與SIM卡

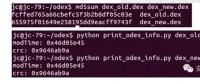

在ekoparty安全會議中,研究人員Ravi Borgaonkar利用USSD(Unstructured Supplementary Service Data)指令攻擊三星的一款Android手機GALAXY S3,刪除該手機及記憶卡內的資料,并表示還有USSD指令可以破壞SIM卡。Ravi Borgaonkar在展示中給受害者發送了一條網頁鏈點,但這條鏈點實際上卻是撥號指令(tel:),因此受害者點開鏈接,手機會自動撥號并輸入USSD指令執行。正常情況手機輸入USSD指令后,必須由使用者按下“撥號”按鈕才會執行,但展示中的手機卻自動完成撥號動作。

GALAXY S3、HTC One X及Motorola Defy等多款手機受到該漏洞影響

安全人員在展示中表示,使用USSD指令可以在三秒內將手機恢復為出廠狀態,并將內存卡格式化。Ravi Borgaonka表示,還有指令可以讓SIM卡清空記錄,而且除了網絡外,短信、QR Code、NFC等方式都可以傳輸并自動開啟該指令,他建議使用者關閉這些通訊方式或其自動開啟功能。根據媒體報導,三星多款手機均受此漏洞影響。一位紐西蘭的電視編輯Dylan Reeve在部落格中表示,他擁有的HTC One X及Motorola Defy一樣受到該漏洞影響,部分媒體報導Sony Xperia也有機種受到影響。

Dylan Reeve認為,問題可能來自Android系統的撥號程式,他發現今年六月Android團隊就發現該問題并加以修正,更新至4.0.4版的GALAXY S3也修補好該漏洞,會等使用者確認再撥出USSD指令。對于尚未更新系統的機種,Dylan Reeve建議使用者加第三方撥號軟件。另外也有一個程序TelStop專門攔截tel:開頭的連結,可以避免該漏洞的影響。

USSD為GSM系統所使用的一種通訊協議,使用者通過手機撥號程式輸入特定USSD指令之后,可以取得系統服務商提供的服務,例如查詢預付卡馀額等,也用于查詢手機內部資訊,如*#06#可以查詢手機IMEI碼。部分手機廠商使用自定USSD指令對手機做特殊設定或操作,例如恢復為出廠設定、開啟工程模式等。

責任編輯:和碩涵

-

發電電力輔助服務營銷決策模型

2019-06-24電力輔助服務營銷 -

繞過安卓SSL驗證證書的四種方式

-

網絡何以可能

2017-02-24網絡