警惕!惡意電子郵件攻擊再度襲來

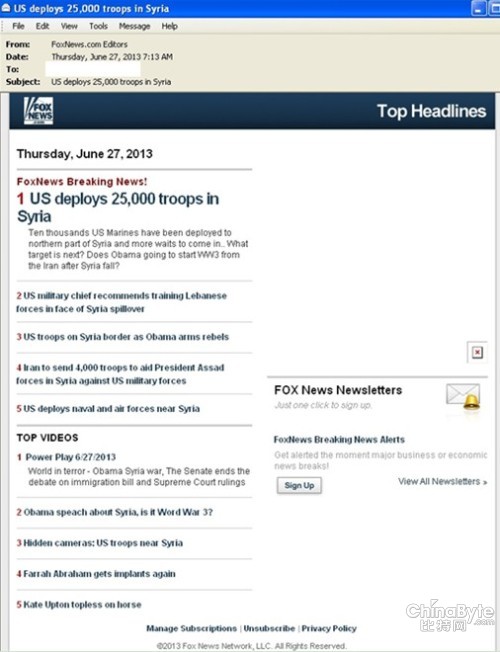

此次攻擊波及了全球范圍內的各種行業,截至6月27日下午四點,已經檢測并成功攔截了60,000多個實例。下圖為電子郵件截圖:

被攔截的電子郵件中包含新聞快訊,而且都是針對移民改革政策、反恐戰爭和向敘利亞派遣駐軍等當前最受歡迎和極具爭議的話題,很有說服力,因此會引起收件人的興趣。這些檢測到的電子郵件主題主要有:“美國在敘利亞的軍事活動——這是第三次大戰的開端嗎?”、“美國在敘利亞駐軍19,000人”、“奧巴馬向敘利亞派遣駐軍”等。

惡意電子郵件分析

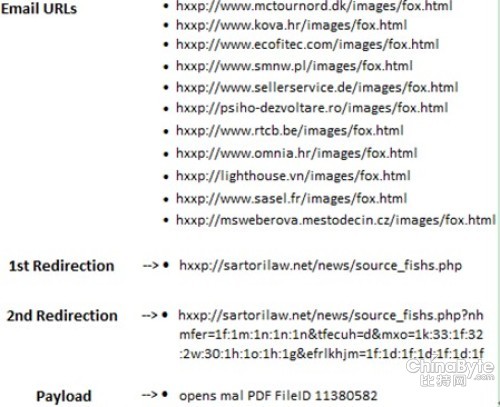

這些電子郵件中往往包含一系列可以重定向的鏈接,將用戶引至提供惡意PDF文件的BlackHole漏洞利用工具包。一旦此惡意PDF文件被打開,就會執行可以提供“CVE-2010-0188”漏洞的嵌入混淆JavaScript代碼。在被成功入侵的電腦上,shellcode會從以下網址下載一個惡意組件:

下圖則是這些電子郵件中包含的可以實現重定向的鏈接:

所下載的惡意組件是一個木馬病毒,它可以將惡意文件下載至被入侵的電腦上,并且可以通過映射驅動器與可移動驅動器進行傳播。

惡意PDF文件分析

攻擊者將Java腳本語言嵌入到惡意PDF文件中,此類文件成功入侵受害者的電腦后,就會生成Windows注冊表項HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\,可以在系統啟動時自動運行,來保持自身的持久性。當惡意PDF文件開始執行時,就會打開8080端口上的許多HTTP鏈接,以下載更多的惡意載荷。端口信息如下圖所示:

相關域名

上述的PDF漏洞可以下載托管在域名(hxxp://sartorilaw.net)上的惡意軟件,該域名于2013年6月25日首次注冊,利用三個不同的IP地址(119.147.137.31、203.80.17.155、174.140.166.239),用來大量托管惡意軟件。以下是所檢測的域名注冊信息:

惡意網域

聯系郵箱:

域名注冊人:Cabrieto,

此外,對聯系郵箱和注冊人的WhoIS查找顯示,就在同一天,同一注冊人同一郵箱注冊了第二個域名(hxxp://enterxcasino.net)。這個域名并沒有用于此次攻擊中,但是極有可能被攻擊者用于以后的某些惡意攻擊中。

責任編輯:和碩涵

-

發電電力輔助服務營銷決策模型

2019-06-24電力輔助服務營銷 -

繞過安卓SSL驗證證書的四種方式

-

網絡何以可能

2017-02-24網絡